En meget alvorlig fejl i Apache Log4j, hedder Log4Shell, er nu blevet den mest højprofilerede sikkerhedssårbarhed på internettet lige nu med en sværhedsgrad på 10/10 . Log4j er et open source Java-bibliotek til logning af fejlmeddelelser i applikationer, som er meget brugt af utallige teknologivirksomheder.

Fremover lider tjenesterne fra store teknologivirksomheder i øjeblikket under, hvad sikkerhedseksperter kalder en af de mest kritiske fejl i nyere historie. Denne fejl er i stand til at give hackere uhæmmet adgang til computersystemer.

Ifølge Microsofts nylige rapport forsøger mindst et dusin grupper af angribere allerede at udnytte fejlen for at stjæle systemoplysninger, installere kryptominere på udsatte systemer, stjæle data og grave dybere i kompromitterede netværk.

Fejlen er så alvorlig, at den amerikanske regerings cybersikkerhedsagentur har udstedt en akut advarsel til alle de sårbare virksomheder og har foreslået, at de tager effektive skridt med det samme. Find ud af alt om denne Zero-day sårbarhed - Log4j i detaljer, og hvordan du kan holde dig sikker fra den.

Opdatering : Anden Log4j-sårbarhed opdaget; Patch udgivet

Tirsdag blev en anden sårbarhed, der involverede Apache Log4j, opdaget. Dette sker efter, at cybersikkerhedseksperterne havde brugt dage på at reparere eller afbøde den første. Det officielle navn på denne sårbarhed er CVE 2021-45046.

Beskrivelsen angiver, at rettelsen til adressen CVE-2021-44228 i Apache Log4j 2.15.0 var ufuldstændig i visse ikke-standardkonfigurationer. Dette kan gøre det muligt for angribere... at lave ondsindede inputdata ved hjælp af et JNDI-opslagsmønster, hvilket resulterer i et lammelsesangreb (DOS)

Det internationale sikkerhedsfirma ESET præsenterer et kort, der viser, hvor Log4j-udnyttelsen finder sted.

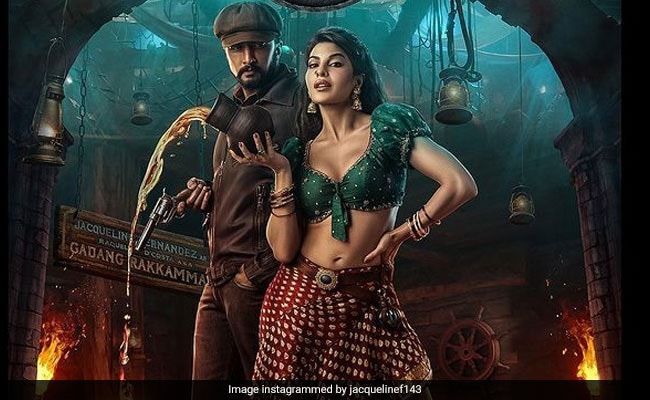

Billedkilde: SAG

Det gode er, at Apache allerede har udgivet en patch, Log4j 2.16.0, for at løse og løse dette problem. Den seneste patch løser problemet ved at fjerne understøttelsen af meddelelsesopslagsmønstre og deaktivere JNDI-funktionaliteten som standard.

Hvad er Log4j-sårbarhed?

Log4j-sårbarheden også kaldet Log4Shell er et problem med Logj4 Java-biblioteket, der gør det muligt for udnyttere at kontrollere og udføre vilkårlig kode og få adgang til et computersystem. Det officielle navn på denne sårbarhed er CVE-2021-44228 .

Log4j er et open source Java-bibliotek, skabt af Apache, der er ansvarlig for at føre en fortegnelse over alle aktiviteter i en applikation. Softwareudviklere bruger det i vid udstrækning til deres applikationer. Derfor er selv de største teknologivirksomheder som Microsoft, Twitter og Apple tilbøjelige til angreb i øjeblikket.

Hvordan blev Log4j-sårbarheden opdaget eller fundet?

Log4Shell (Log4j) sårbarheden blev først opdaget af forskere hos LunaSec i Microsoft-ejede Minecraft. Senere indså forskerne, at det ikke er en Minecraft-fejl, og LunaSec advarede om, at mange, mange tjenester er sårbare over for denne udnyttelse på grund af Log4j's allestedsnærværende tilstedeværelse

Siden da er der kommet mange rapporter, der kalder det som en af de mest alvorlige fejl i nyere tid, og en fejl, der vil påvirke internettet i de kommende år.

Hvad kan Log4j Vulnerability gøre?

Log4j-sårbarheden er i stand til at give komplet adgang til systemet til hackere/angribere/udnyttere. De skal simpelthen udføre en vilkårlig kode for at få ubegrænset adgang. Denne fejl kan også give dem mulighed for at opnå fuldstændig kontrol over serveren, når de manipulerer systemet korrekt.

Den tekniske definition af fejlen i CVE-biblioteket (Common Vulnerabilities and Exposures) siger, at en angriber, der kan kontrollere logmeddelelser eller logmeddelelsesparametre, kan udføre vilkårlig kode indlæst fra LDAP-servere, når substitution af beskedopslag er aktiveret.

Derfor er internettet i høj beredskab, da udnytterne løbende forsøger at målrette mod svage systemer.

Hvilke enheder og applikationer er i fare for Log4j-sårbarhed?

Log4j-sårbarheden er alvorlig for enhver underfundig, der kører Apache Log4J version 2.0 til 2.14.1 og har adgang til internettet. Ifølge NCSC inkluderer Apache Struts2, Solr, Druid, Flink og Swift rammerne kærlighedsversionerne (Log4j version 2 eller Log4j2).

Dette giver et enormt antal tjenester, herunder dem fra teknologigiganterne som Apples iCloud, Microsofts Minecraft, Twitter, Steam, Tencent, Google, Amazon, CloudFare, NetEase, Webex, LinkedIn osv.

Hvorfor er denne sårbarhed så alvorlig og at håndtere den kritisk?

Denne sårbarhed er så alvorlig, at hackere forsøger over 100 gange i minuttet at udnytte de alvorligt svage systemer ved hjælp af Apache Log4j2. Dette bringer millioner af virksomheder i fare for cybertyveri.

Ifølge rapporterne har denne fejl kun i Indien bragt 41 % af virksomhederne i fare for hacks. Check Point Research har sagt, at det har opdaget over 846.000 angreb, der udnytter fejlen.

Det har Kryptos Logic, som er et sikkerhedsfirma, meddelt det har opdaget mere end 10.000 forskellige IP-adresser, der scanner internettet, og det er 100 gange så mange systemer, der undersøger for LogShell .

Denne sårbarhed er så massiv på grund af det faktum, at Apache er den mest udbredte webserver, og Log4j er den mest populære Java-logningspakke. Det har kun mere end 400.000 downloads fra dets GitHub-lager.

Hvordan forbliver man sikker fra Log4j-sårbarheden?

Ifølge de seneste brugere retter Apache problemerne for alle på Log4j 2.15.0 og nyere, da de som standard deaktiverer adfærden. Eksperter forsøger løbende at afveje, hvordan man kan minimere risikoen for denne trussel og beskytte systemerne. Microsoft og Cisco har også offentliggjort vejledninger for fejlen.

Det har LunaSec nævnt Minecraft har allerede udtalt, at brugere kan opdatere spillet for at undgå problemer. Andre open source-projekter som Paper udsender også patches for at løse problemet .

Cisco og VMware har også udgivet patches til deres berørte produkter. De fleste af de store teknologivirksomheder har nu adresseret problemet offentligt og tilbudt sikkerhedsforanstaltninger for deres brugere såvel som ansatte. De skal bare følge dem strengt.

Hvad siger eksperterne om Log4j-sårbarheden?

Log4j-sårbarheden har efterladt systemadministratorer og sikkerhedsprofessionelle forvirrede i løbet af weekenden. Cisco og Cloudflare har rapporteret, at hackerne har udnyttet denne fejl siden begyndelsen af denne måned. Tallene steg dog drastisk efter afsløringen af Apache i torsdags.

Normalt håndterer virksomhederne sådanne fejl privat. Men rækkevidden af virkningen af denne sårbarhed var så stor, at virksomheder var nødt til at adressere den offentligt. Selv den amerikanske regerings cybersikkerhedsfløj udsendte en alvorlig advarsel.

Lørdag har Jen Easterly, den amerikanske direktør for Cybersecurity and Infrastructure Security Agency, sagt det Sårbarheden bliver allerede brugt af et 'voksende sæt trusselsaktører', denne fejl er en af de mest alvorlige, jeg har set i hele min karriere, hvis ikke den mest alvorlige.

Det siger Chris Frohoff, en uafhængig sikkerhedsforsker Hvad der er næsten sikkert, er, at folk i årevis vil opdage den lange hale af ny sårbar software, når de tænker på nye steder at sætte udnyttelsesstrenge på. Dette vil sandsynligvis dukke op i vurderinger og penetrationstest af brugerdefinerede virksomhedsapps i lang tid.

Eksperterne mener, at selvom det er vigtigt at være opmærksom på sårbarhedens forestående varige indvirkning, så må førsteprioritet være at tage så meget tiltag som muligt nu for at skære ned på skaderne.

Da angriberne nu vil lede efter mere kreative måder at opdage og udnytte så mange systemer, som de kan, vil denne skræmmende fejl fortsætte med at forårsage ødelæggelse på tværs af internettet i de kommende år!